E-Mails sind aus dem heutigen Geschäftsalltag von Kanzleien und Rechtsabteilungen nicht wegzudenken. Dabei werden häufig sensible und vertrauliche Informationen ausgetauscht. Umso wichtiger ist es, geeignete technische Maßnahmen zu ergreifen, um die Sicherheit und Vertraulichkeit der Kommunikation zu gewährleisten.

Nur ca. 4 % der Kanzleien in Deutschland erfüllen derzeit die rechtlichen Anforderungen an sichere E-Mail-Kommunikation.

Das Problem der geringen Verbreitung von Ende-zu-Ende-Verschlüsselungen (E2E) über SMIME oder PGP ist bekannt. Mit dem Mandanten (vor Allem mit Privatpersonen) E2E-verschlüsselt kommunizieren zu wollen, scheitert in aller Regel an der schlichten Umsetzbarkeit.

Rechtliche Anforderungen an die Anwaltschaft bei der Kommunikation über E-Mail

Rechtsanwälte sind Berufsgeheimnisträger. Nicht zuletzt auf Grund dieser Eigenschaft haben sie in besonderem Maße dafür Sorge zu tragen, dass die Kommunikationsinhalte zwischen Ihnen und dem Mandanten vertraulich bleiben.

Die Orientierungshilfe der Konferenz der unabhängigen Datenschutzaufsichtsbehörden des Bundes und der Länder vom 27. Mai 2021 unterscheidet zwischen Verpflichtungen bei normalen Risiken und Verpflichtungen bei hohen Risiken. In Abhängigkeit davon kann eine Transportverschlüsselung ausreichender Schutz sein oder aber es ist eine qualifizierte Transportverschlüsselung und gegebenenfalls E2E-Verschlüsselung notwendig.

Weil das Vorliegen eines Berufsgeheimnisses ein Indiz für ein hohes Risiko darstellen kann, haben Berufsgeheimnisträger die Höhe des jeweiligen Risikos besonders zu prüfen.

Qualifizierte Transportverschlüsselung sollte standardmäßig verwendet werden

Es gibt heutzutage praktisch keine E-Mail-Dienste mehr, bei denen keine Transportverschlüsselung aktiviert ist. Das bedeutet, dass das bei normalem Risiko überwiegend davon ausgegangen werden kann, dass die Kommunikation mit dem Mandanten datenschutzrechtlich in Ordnung ist. Dennoch verbleibt ein hohes Risiko im Einzelfall: Durfte die Arbeitsunfähigkeitsbescheinigung in der normalen Kommunikation einem Arbeitsrechtsfall jetzt auch per E-Mail empfangen oder gesendet werden?

Vor diesem Hintergrund empfiehlt es sich für eine Kanzlei in jedem Fall, die technischen Vorkehrungen für eine qualifizierte Transportverschlüsselung zu schaffen.

Qualifizierte Transportverschlüsselung nach BSI TR-03108

Das BSI stellt mit der Technischen Richtlinie TR-03108 Anforderungen an die sichere E-Mail-Kommunikation auf und definiert den Stand der Technik. Ein Teil der Sicherheitsmaßnahmen ist von den E-Mail-Providern bereitzustellen bzw. zu implementieren. Für das Funktionieren und Ineinandergreifen der verschiedenen Sicherheitsprotokolle ist allerdings die Anpassung der domainspezifischen DNS-Einträge notwendig.

Umsetzungsaufwand für die qualifizierte Transportverschlüsselung entsteht nur ein Mal

Vor dem Hintergrund, dass die qualifizierte Transportverschlüsselung als Voraussetzung nur einmal durch die Kanzlei eingerichtet werden muss und danach ohne weitere Interaktion ein deutlich höheres Schutznivau im E-Mail-Verkehr ermöglicht, erstaunt es, dass nur ca. 4 Prozent der Kanzleien in Deutschland diese aktiviert haben.

Es gibt für Berufsgeheimnisträger keinen Grund, nicht die Voraussetzungen der qualifizierten Transportverschlüsselung umzusetzen.

In vielen Fällen könnten die Kanzlei-Administratoren ohne zusätzliche Kosten und ohne Ausfallzeiten die Einrichtung vornehmen.

Studie: Verbreitung von Mail-Sicherheitstechniken in der Anwaltschaft

Die Autoren haben im Vorfeld der Erstellung dieses Artikel ca. 25.000 Datensätze aus dem Datensatz des Bundesweiten Amtlichen Anwaltsverzeichnis der Bundesrechtsanwaltskammer ausgelesen und die darin enthaltenen E-Mail-Adressen einer Analyse unterzogen. Dabei wurden die E-Mail-spezifischen Einträge der Domain-Server für die den E-Mail-Adressen zugehörigen Domains abgerufen und die ermittelten E-Mail-Server (nicht-intrusiv) analysiert.

Datenbeschaffung über den Suchdienst der Bundesrechtsanwaltskammer

In Deutschland sind ca. 165.800 Anwältinnen und Anwälte zugelassen und über den Suchdienst der BRAK auffindbar. Die Webseite des Bundesweiten Amtlichen Anwaltsverzeichnisses bietet die Möglichkeit, sich für je einen von 29 Kammerbezirken alle zugelassenen Anwältinnen und Anwälte aufzulisten. Diese werden in Gruppen von jeweils sechs Einträgen pro Seite dargestellt. Per Webscaping haben wir für jeden Kammerbezirk die Email-Adressen aller sechs gelisteten Personen einer jeden fünften Seite des Anwaltsverzeichnisses heruntergeladen und abgespeichert. Auf diese Weise sind also ca. 20 % der in Deutschland zugelassenen Anwältinnen und Anwälte erfasst worden.

Wir haben ca. 20 % der E-Mail-Adressen der in Deutschland zugelassenen Rechtsanwältinnen und Rechtsanwälte untersucht.

Nicht zu jedem Eintrag konnte eine E-Mail-Adresse erfasst werden. Sehr viele im Verzeichnis gespeicherte Personen verwenden die gleiche Domain in ihrer E-Mail. Wahlweise, weil sie ohne eigene Domain den E-Mailserver von z.b. T-Online verwenden oder weil sie als Mitglied einer großen Kanzlei wie z.B. Fresh*** eine E-Mail-Adresse „@fresh***.com“ angeben hatten.

Nachdem die erlangten Daten von Fehlern und Duplikaten bereinigt wurden konnte eine Gesamtanzahl von 12.105 unterschiedlichen E-Mail-Domains aus den Daten erzeugt werden. E-Mail-Domain bezeichnet hierbei den Teil einer E-Mail-Adresse nach dem „@“-Zeichen, also z.B. „t-online.de“ für „ra-schmidt2341@t-online.de“.

Analyse der implementierten Sicherheitsprotokolle pro E-Mail-Domain

Die im weiteren Verlauf des Artikels dargestellten Sicherheitsprotokolle können für eine jeweilige E-Mail-Domain durch gezielte DNS-Server-Abfragen sowie Verbindungsversuche am im DNS-Eintrag hinterlegten Mailserver überprüft werden.

Hierzu wir das Linux-Tool „dig“ verwendet als auch eine von der EU-Komission im Rahmen einer Studie aus dem Jahr 2020 veröffentlichten Open-Source-Software mecsa-st. (Link zum Tool auf GitHub)

Jede der 12.105 Domains wurde im Anschluss mit beiden Tools untersucht und die Ergebnisse für weitere Analysen zwischengespeichert.

Dabei konnten auf Grund der Natur der Untersuchung nur Teilbereiche der Sicherheitsprotokolle untersucht werden. Für eine vollständige Analyse der korrekten Umsetzung der jeweiligen Sicherheitsprotokolle wäre eine tatsächlich durchgeführte Kommunikation per E-Mail mit dem untersuchten Mailserver notwendig gewesen. Die Analyse beschränkt sich daher auf das Vorhandensein der „von außen“ erkennbaren DNS-Einträge, welche dann auf eine (korrekte) Umsetzung im Mailserver schließen lassen.

Mit Blick auf TLS ist zu ergänzen, dass die Analyse nur erfasst, ob ein Mailserver TLS unterstützt, nicht aber, ob obligatorisch nur per TLS emfpängt oder sendet.

Bereinigung und Auswertung der Analyseergebnisse

Die Analyseergebnisse der 12.105 abgefragten Domains bedurften vor ihrer Auswertung einiger Bereinigungsschritte. So war stellte sich im Anschluss and die Analyse heraus, dass einige häufig abgefragte Mailserver offenbar ein negatives Ergebnis für den STARTTLS-Test zurückgaben, obwohl sie STARTTLS unterstützen. Dies konnte darauf zurückgeführt werden, dass die von den Autoren durchgeführte Analyse Anfrage-pro-Zeit-Limit auf den entsprechenden Servern überschritt.

Diese Inkonsistenzen in den Daten konnten durch manuelle Folgeüberprüfungen beseitigt werden.

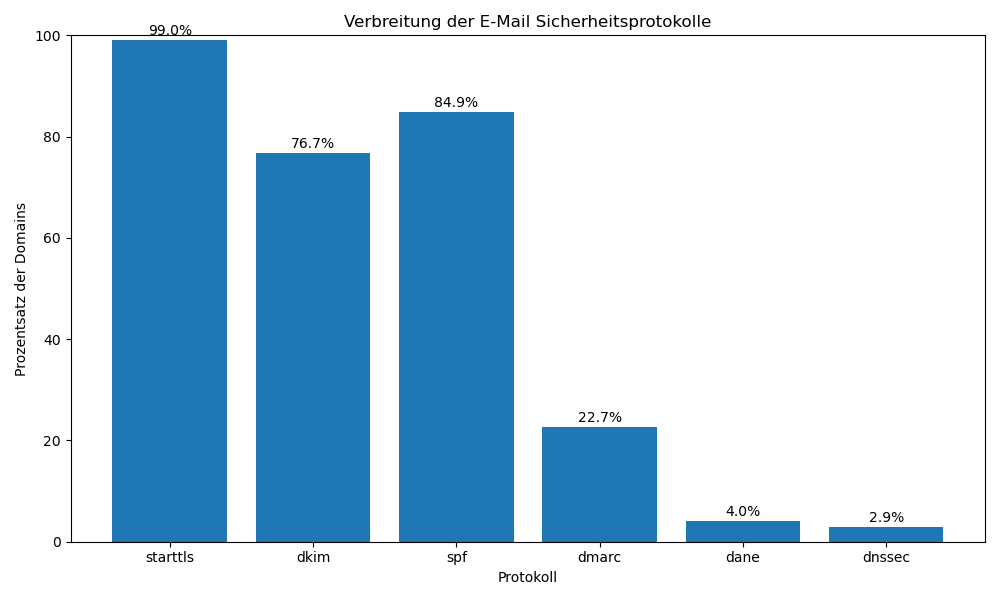

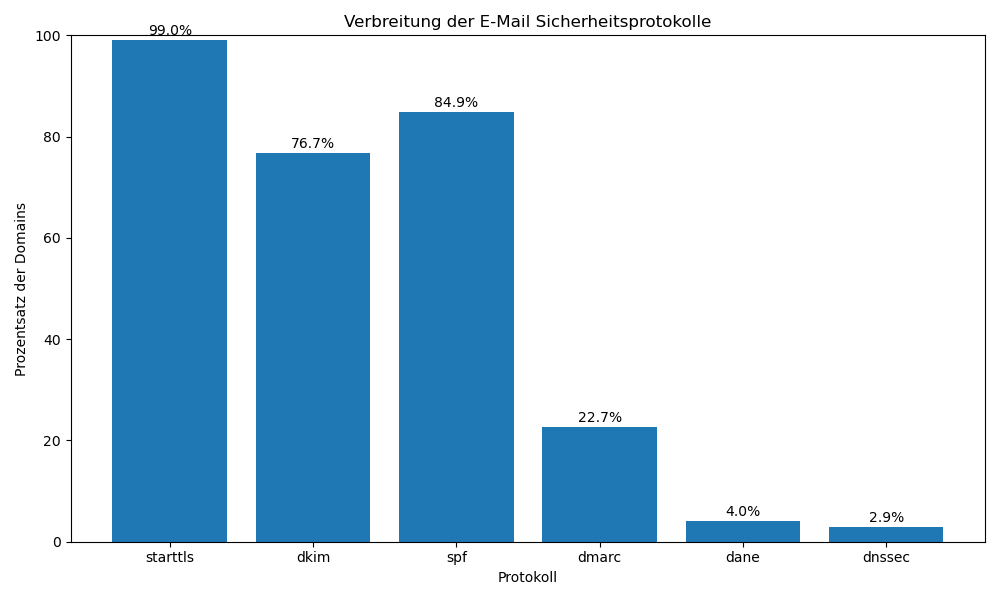

Ergebnisse der Analyse: Verbreitung der Sicherheitsprotokolle

Die von den Autoren durchgeführte Studie fördert ein grundsätzlich positives Bild zutage:

Von den nach Fehlerbereinigung 11.546 auszuwertenden Domains haben 11.436 der verwendeten E-Mail-Server TLS mit validen Zertifikaten implementiert (über 99 %). (An dieser Stelle ist anzumerken, dass daraus nicht sicher geschlossen werden kann, dass die anderen TLS gar nicht umgesetzt haben. Es kann unterschiedliche Gründe geben, warum der Test bei einzelnen Verbindungen falsch-negative Ergebnisse liefert.)

Eine große Mehrheit hat ebenfalls die wichtigen Protokolle DKIM und SPF umgesetzt. Interessanterweise ist der korrespondiere DMARC-Eintrag nur in knapp ein Viertel der getesteten Domains mit dem Wert „quarantine“ oder „reject“ gesetzt. Dies verwundert, da er unmittelbar auf DKIM und SPF aufbaut und keinen zusätzlichen Umsetzungsaufwand für die jeweilige Anwältin oder Kanzlei bedeutet.

DANE und DNSSEC als wichtige technische Bausteine der sicheren E-Mail-Kommunikation werden in der Anwaltschaft derzeit offenbar weitestgehend ignoriert.

Auf diese Weise ist die Kommunikation über besonders sensible Inhalte nicht rechtssicher möglich.

Weit abgeschlagen finden sich jedoch DANE und DNSSEC. Es gibt einige Anbieter, die diese Sicherheitsprotokolle bereits standardmäßig implementieren. Nutzt eine Kanzlei bzw. eine Anwältin oder Anwalt diesen Dienst direkt (also ohne eigene Domain), profitiert er oder sie unmittelbar davon.

Umsetzung für Kanzleien

Die meisten Kanzleien und Rechtsabteilungen betreiben keine eigenen Mailserver, sondern nutzen Dienste von Drittanbietern wie Microsoft 365 oder Google Workspace. Dennoch haben sie meist eine eigene Domain.

Um Maßnahmen wie SPF, DKIM, DMARC oder DANE nutzen zu können, müssen die erforderlichen DNS-Einträge für die eigene Domain erstellt und eingetragen werden. Die eigentlichen Prüfungen und Aktionen erfolgen dann durch die Mailserver der Dienstanbieter. Es handelt sich dabei im Kern um lediglich einmal vorzunehmende Einstellungen.

TLS ist bereits Standard bei allen gängigen Mailservern und erfordert in der Regel keine Aktion seitens der Kanzlei. Eine beobachtete, praktisch vollständige Umsetzung dieses Standards verwundert daher nicht.

Die meisten E-Mail Anbieter unterstützen bei der Einrichtung von SPF, DKIM oder DMARC durch automatisch generierte DNS-Einträge.

Dabei können die notwendigen Einstellungen von den Administratoren (oder versierten Anwältinnen und Anwälten) in das DNS System der eigenen Domain eingetragen werden.

DANE und DNSSEC werden von vielen Domainregistraren bereits unterstützt. Dabei ist die Umsetzung jedoch unterschiedlich: Einige Anbieter bieten eine komfortable Aktivierung per Knopfdruck und nehmen die notwendigen Einstellungen automatisch vor. Andere erfordern eine komplexere vom Administrator der Kanzlei durchzuführende Konfiguration.

Um DANE umsetzen zu können, sind nach Aktivierung von DNSSEC die sog. TLSA Records zu setzen. Wir haben keinen vollständigen Marktüberblick, mussten aber aus eigener (leidvoller) Erfahrung feststellen, dass zum Beispiel Microsoft mit seinem Mailserver-Angebot (Exchange 365) die Bereitstellung der notwendigen Informationen nicht einfach bewerkstelligen kann:

„Eingehende SMTP-DANE mit DNSSEC befindet sich noch in der öffentlichen Vorschau und funktioniert möglicherweise nicht wie erwartet. Es wird empfohlen, das Feature nur in einer Nichtproduktionsumgebung zu verwenden, während es sich im Status „In Preview“ befindet.„

Von der Microsoft-Webseite:

Schützen der E-Mail-Kommunikation durch die DNS-basierte SMTP-Authentifizierung benannter Entitäten (DANE) | Microsoft Learn

Vor dem Hintergrund, dass die Technische Richtlinie BSI-TR-03108 die Umsetzung von DANE für den sicheren E-Mail-Verkehr als notwendig erachtet, werden Kanzleien sich gegebenenfalls mit den unterstützten Sicherheitsaspekten der Mail-Diensteanbieter auseinander setzen müssen.

Fazit

E-Mail-Sicherheit ist ein wichtiges Thema für jede Kanzlei. Maßnahmen wie TLS, SPF, DKIM und DMARC können mit überschaubarem Aufwand implementiert werden und bieten einen effektiven Schutz gegen viele Bedrohungen. DANE und DNSSEC sind rechtlich bereits heute notwendig, mit Blick auf ihre Verbreitung und die Umsetzungshindernisse jedoch derzeit als zukunftsträchtig zu bezeichnen.

Maramia setzt bei MaraMail auf qualifizierte Transportverschlüsselung nach BSI-Standard

Für unsere Softwaredienstleistung im Rahmen von MaraMail setzen wir auf den Stand der Technik nach BSI-TR-03108 und haben die Voraussetzungen der qualifizierten Transportverschlüsselung vollständig umgesetzt.

Wir werden auch von der Möglichkeit des im Jahr 2023 eingeführten IT-Sicherheitskennzeichens des BSI Gebrauch machen.

Schreibe einen Kommentar